How many distinct PDFs did the ransomware encrypt on the remote file server?

랜섬웨어가 원격 파일 서버에서 얼마나 많은 개별 PDF를 암호화했습니까?

원격 파일 서버 IP : 192.168.250.20

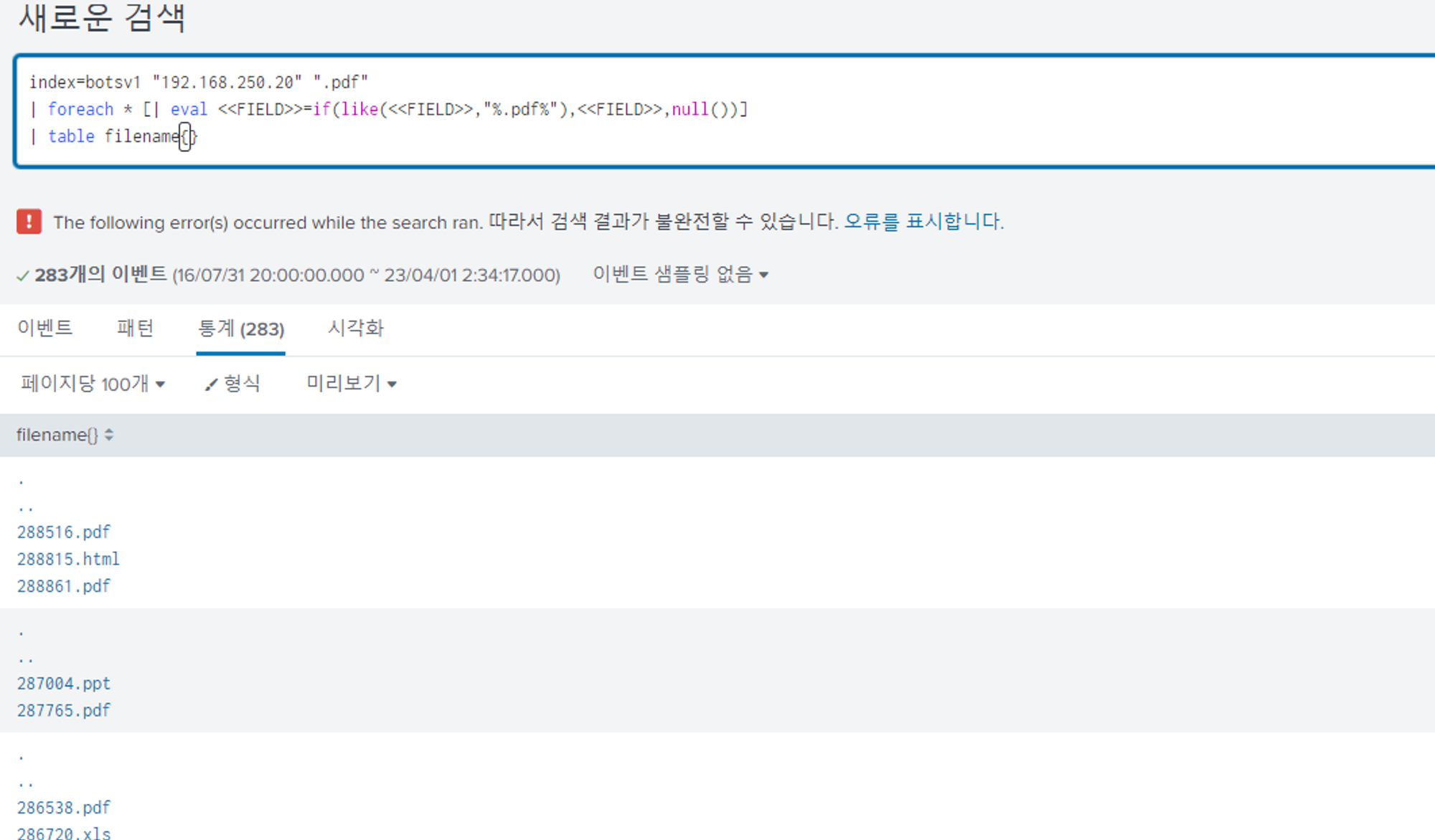

우선 파일서버 중 pdf 가 어떤 필드에 나타는지 알고 싶어서 다음과 같이 검색했다.

index=botsv1 "192.168.250.20" ".pdf"

| foreach * [| eval <<FIELD>>=if(like(<<FIELD>>,"%.pdf%"),<<FIELD>>,null())]

SQL

복사

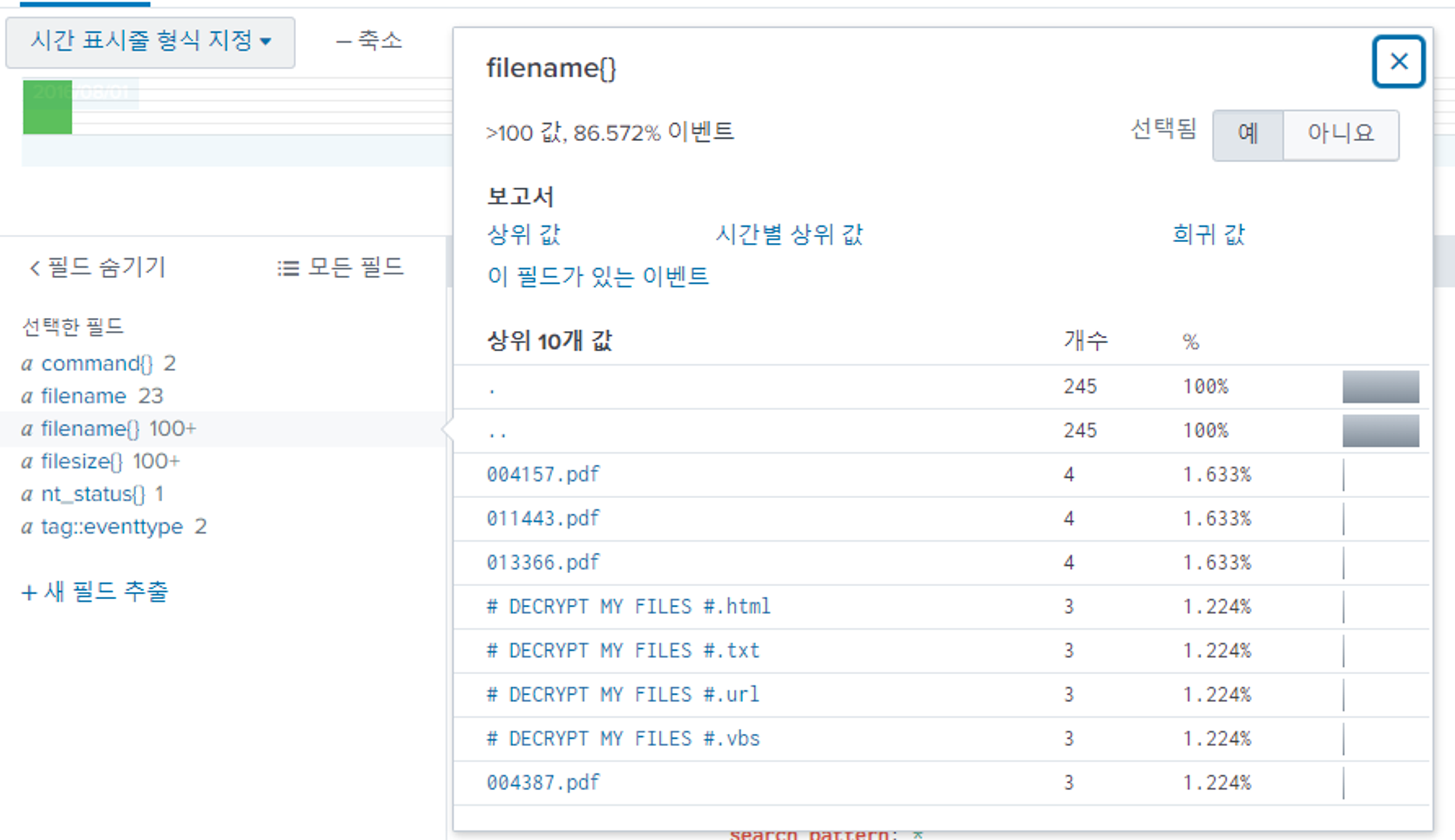

파일 네임에 상당히 많은 종류의 결과가 나타나는데 궁금해서 출력해보니 여러 행이 합쳐진 구조다.

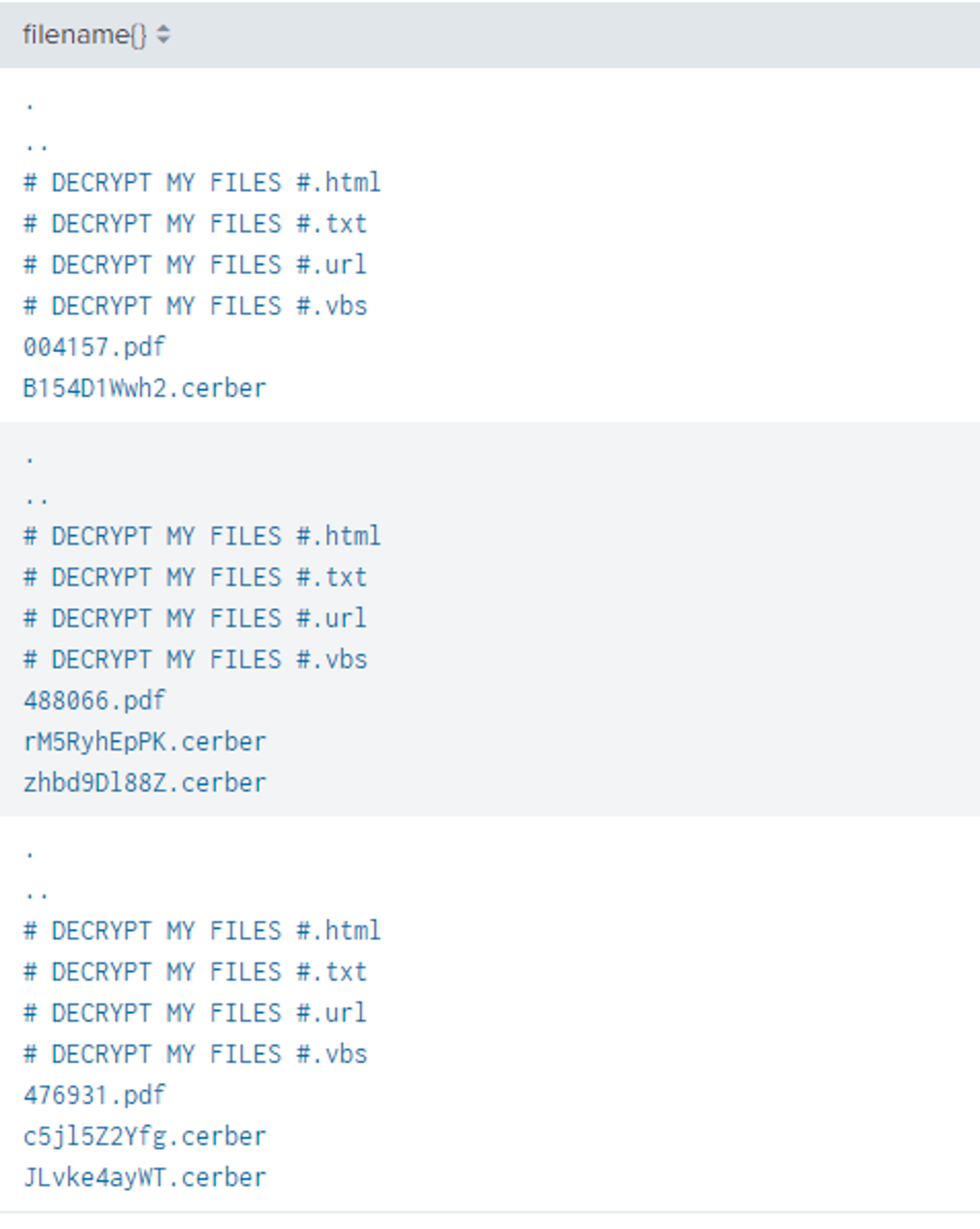

보다보니 저렇게 암호화된 파일은 .cerber로 바뀌어있는걸 확인할 수 있다.

index=botsv1 "192.168.250.20" ".pdf"

| foreach * [| eval <<FIELD>>=if(like(<<FIELD>>,"%.pdf%"),<<FIELD>>,null())]

| table filename{}

SQL

복사

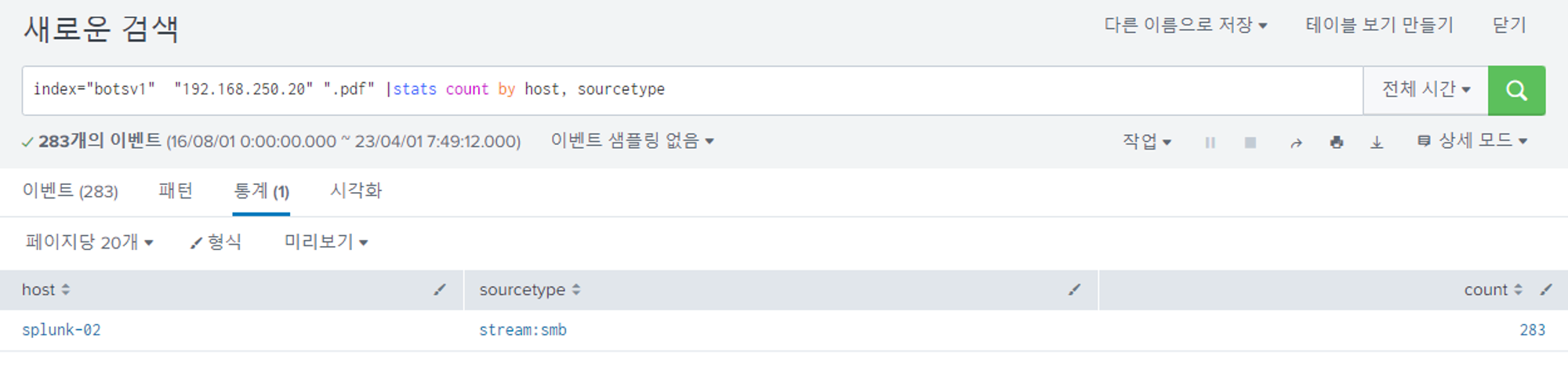

그리고 해당 세부 이벤트로 돌아가봐도 별다른 정보를 얻을 수 없다.

192.168.250.20으로 얻는 정보는stream:smb sourcetype하나로 한계가 있었다.

index="botsv1" "192.168.250.20" ".pdf" |stats count by host, sourcetype

SQL

복사

한참을 찾아보다가 다시 뒤로 나왔다.

기존에 알고 있는것과 다른 we9041srv 딱봐도 파일서버로 보이는 게 있었고, 해당 내용을 좀 더 살펴봤다.

index="botsv1" "*.pdf" |stats count by host, sourcetype

SQL

복사

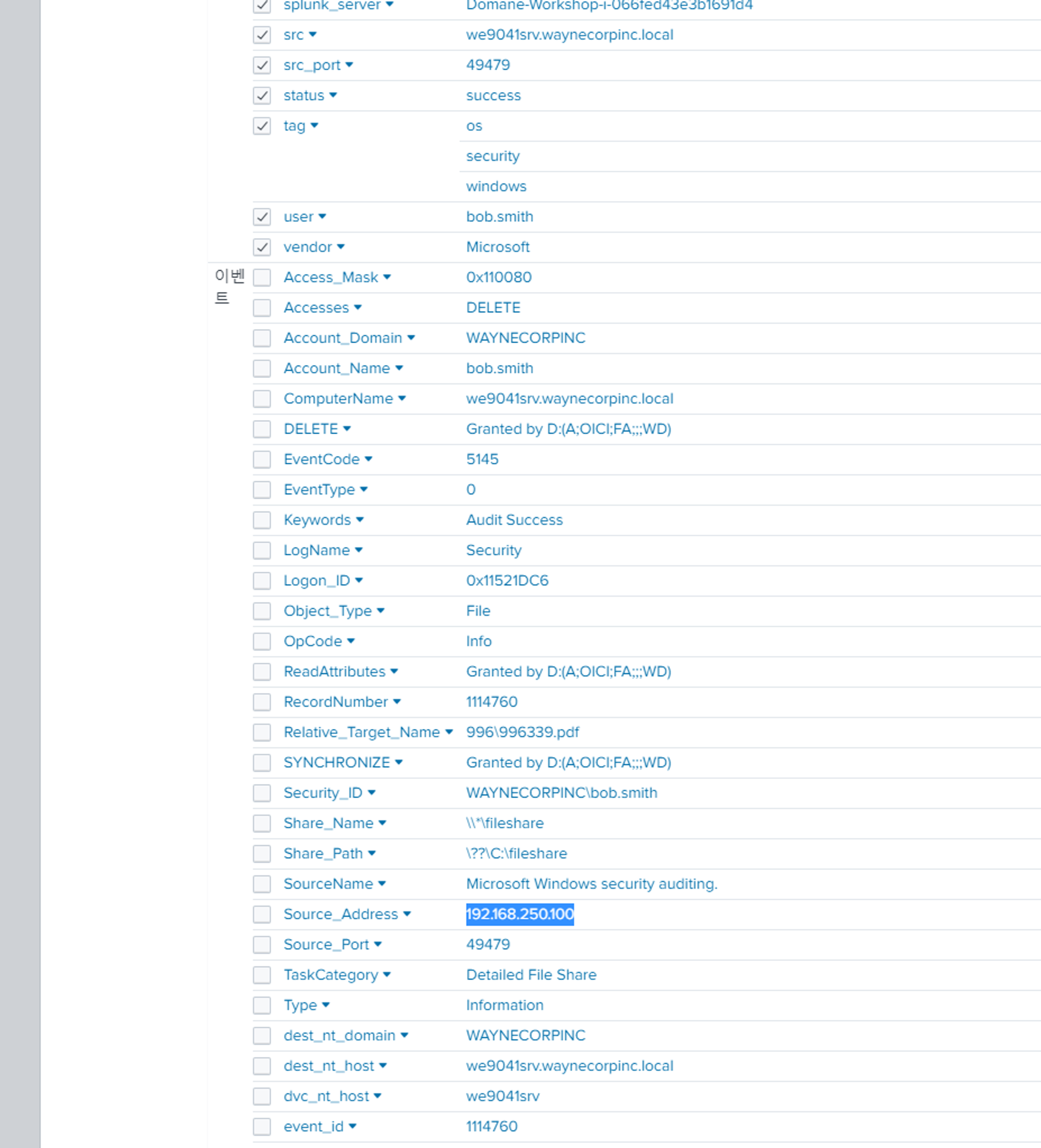

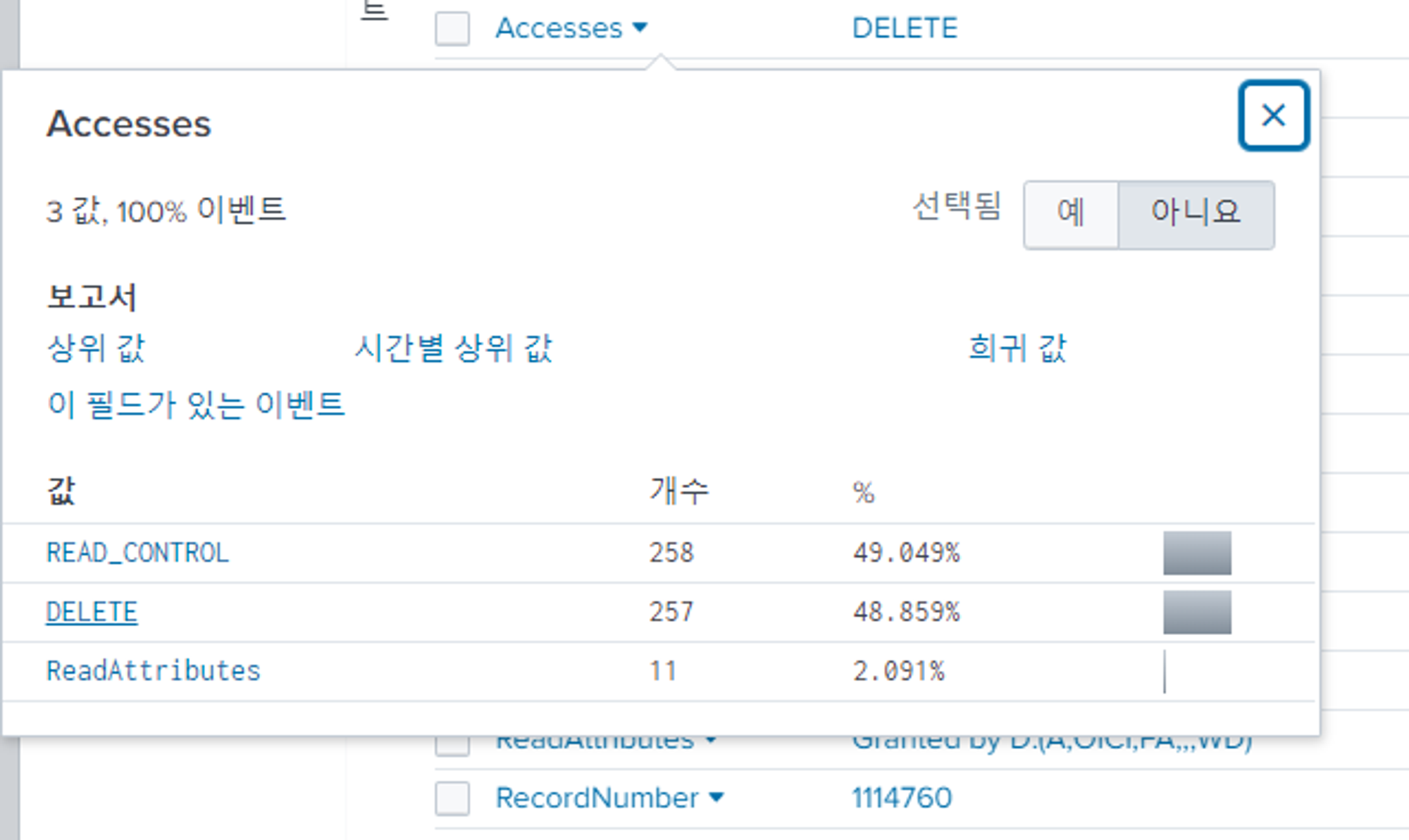

Sorce_Address에 감염된 PC가 나오고 Relative_Target_Name 은 pdf 이름이, Accesses 필드에 DELETE가 나오는걸 확인할 수 있다.

즉 해당 타겟의 권한을 읽고 변조했다는 의미로 받아들일 수 있겠다.

index="botsv1" "*.pdf" host=we9041srv

SQL

복사

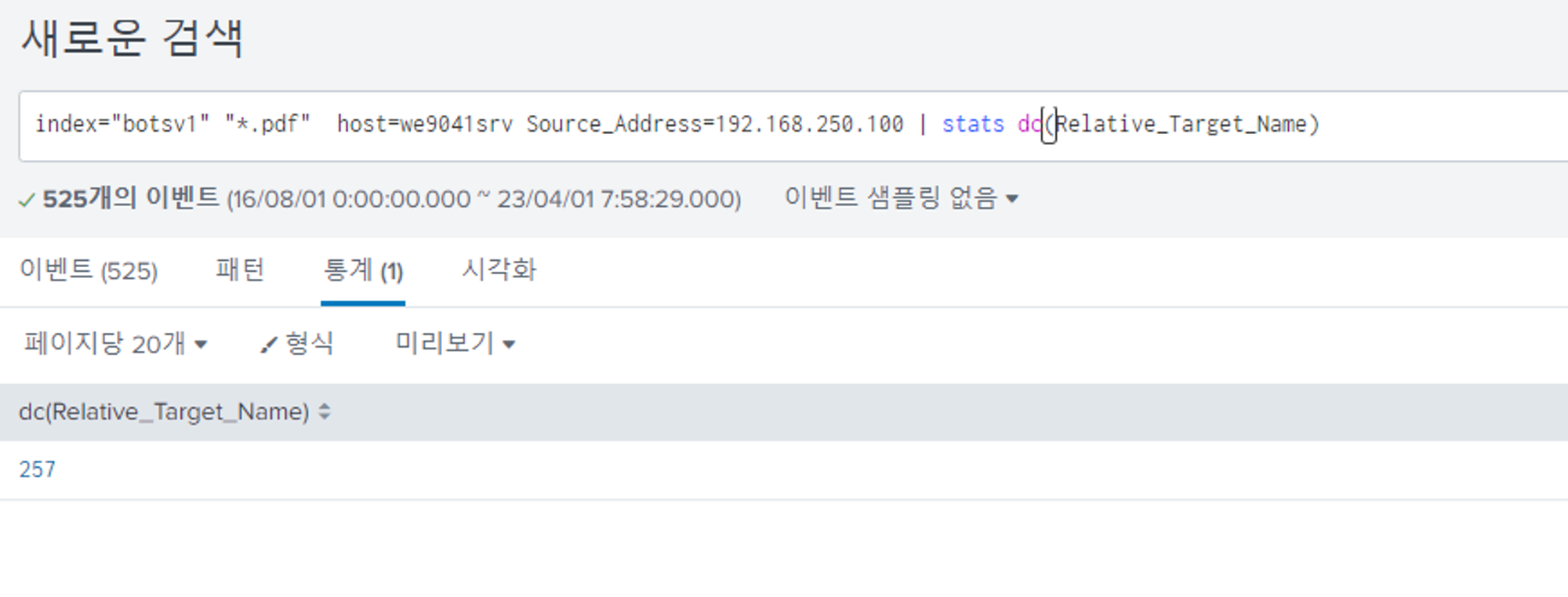

타겟 이름을 중복제거하여 개수를 세보면 DELETE 수행한 pdf 수랑 동일한 숫자가 나타난다.

index="botsv1" "*.pdf" host=we9041srv Source_Address=192.168.250.100 | stats dc(Relative_Target_Name)

SQL

복사