Corelight사의 오픈소스 NDR에 사용되는 Zeek와 Suricata를 기반으로 하는 위협헌팅 시나리오다.

난이도는 하, 복합적인 쿼리문을 사용할 일이 없어 정말 간단하다. 각 로그 소스타입들과 친해지기에 적합하다.

특징

•

WriteUp

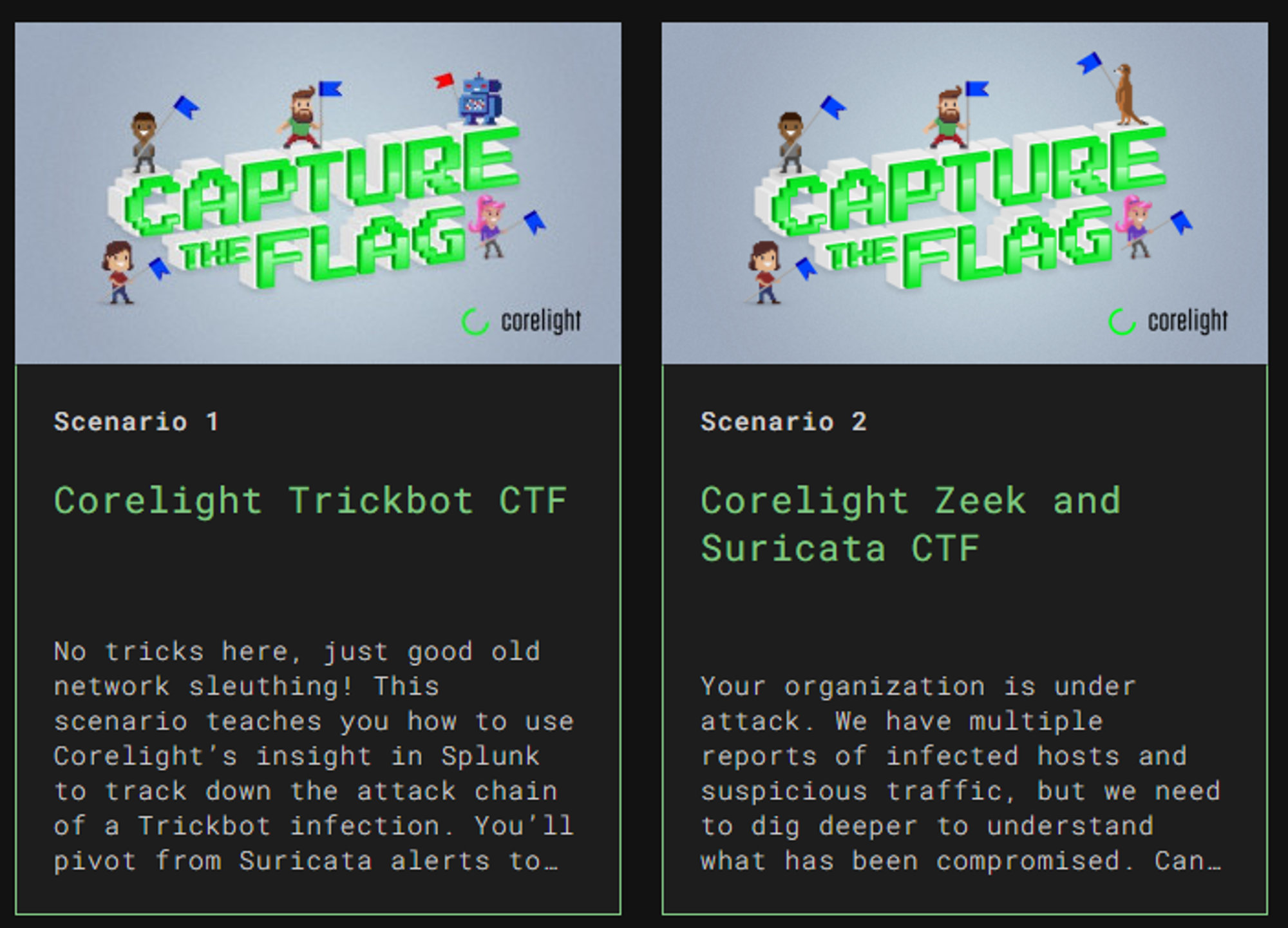

Scenario 1 - Corelight trickbot ctf

No tricks here, just good old network sleuthing! This scenario teaches you how to use Corelight’s insight in Splunk to track down the attack chain of a Trickbot infection. You’ll pivot from Suricata alerts to Zeek evidence, finding indicators of C2 beaconing, lateral movement, and data exfiltration along the way. Plus, you’ll see how valuable our HTTP, DNS, SSL, and x509 logs (and more) are for common incident response and threat hunting tasks.

여기에 트릭이 없습니다. 좋은 오래된 네트워크 탐색입니다! 이 시나리오는 Splunk에서 Corelight의 통찰력을 사용하여 Trickbot 감염의 공격 체인을 추적하는 방법을 알려줍니다. Suricata 경고에서 Zeek 증거로 전환하여 C2 비커닝, 측면 이동 및 데이터 유출 지표를 찾습니다. 또한 HTTP, DNS, SSL 및 x509 로그 등이 일반적인 사고 대응 및 위협 추적 작업에 얼마나 중요한지 확인할 수 있습니다.

공통 정보

문제 풀이

Scenario 2 - Corelight zeek and suricata ctf

Your organization is under attack. We have multiple reports of infected hosts and suspicious traffic, but we need to dig deeper to understand what has been compromised. Can you master Splunk queries and Corelight data to gain the upper hand?

당신의 조직은 공격을 받고 있습니다. 감염된 호스트와 의심스러운 트래픽에 대한 여러 보고가 있지만 무엇이 손상되었는지 이해하려면 더 깊이 파고들어야 합니다. Splunk 쿼리와 Corelight 데이터를 마스터하여 우위를 점할 수 있습니까?

공통 정보

문제 풀이

후기 및 정리

•

번역은 오역이 많다. 문제가 애매모호한 경우가 많으니 영문을 꼭 제대로 읽어야 한다.

•

비교적 BOTS에 비해 정답이 명확하고 로그가 적어 난이도가 쉬웠다. 대체로 Corelight사의 로그들에 익숙해지는 용도로만 생각하면 된다.

•

OSINT나 구글을 활용하지 않으면 답이 나오지 않는 문제가 간혹 있다.