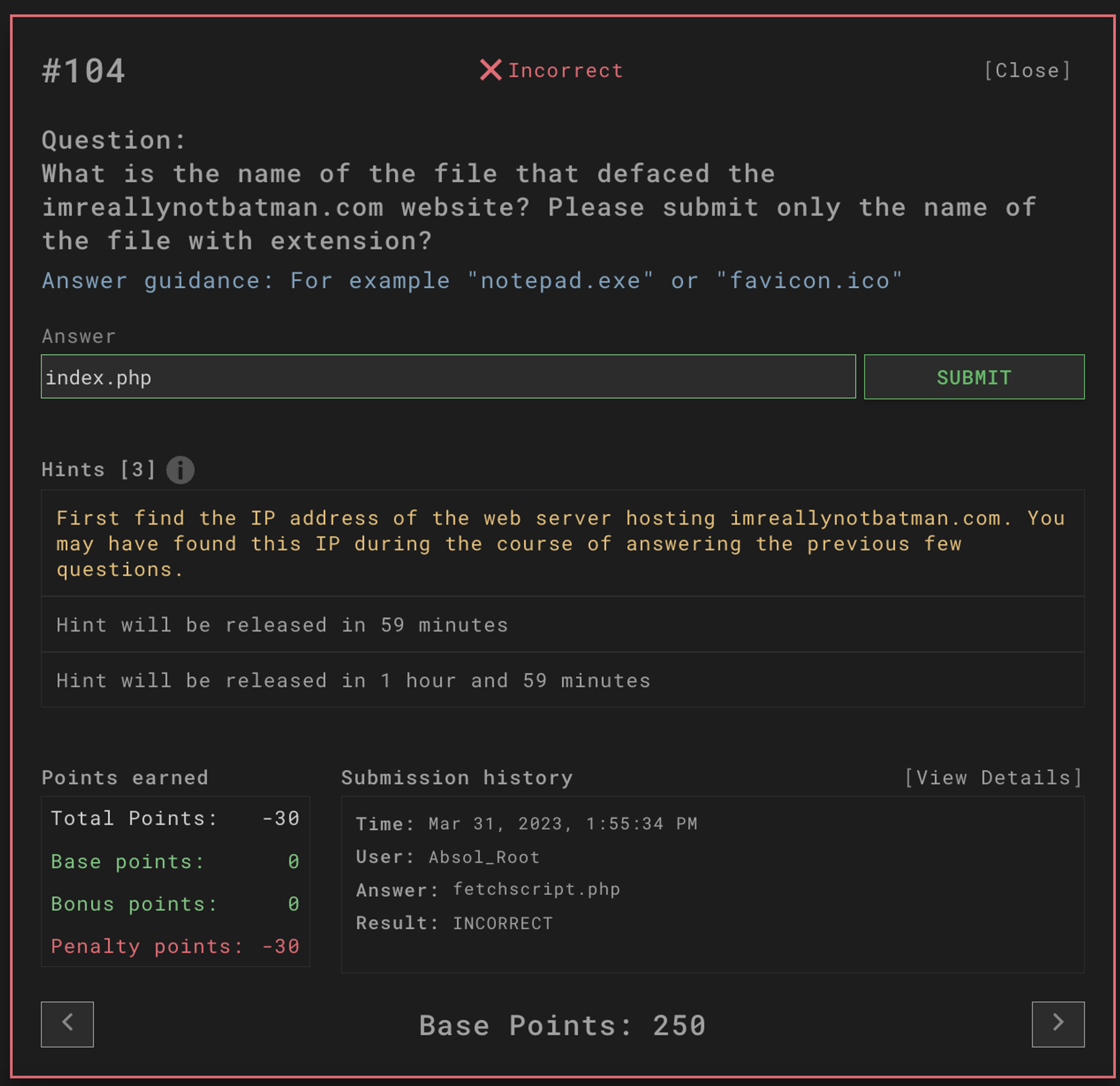

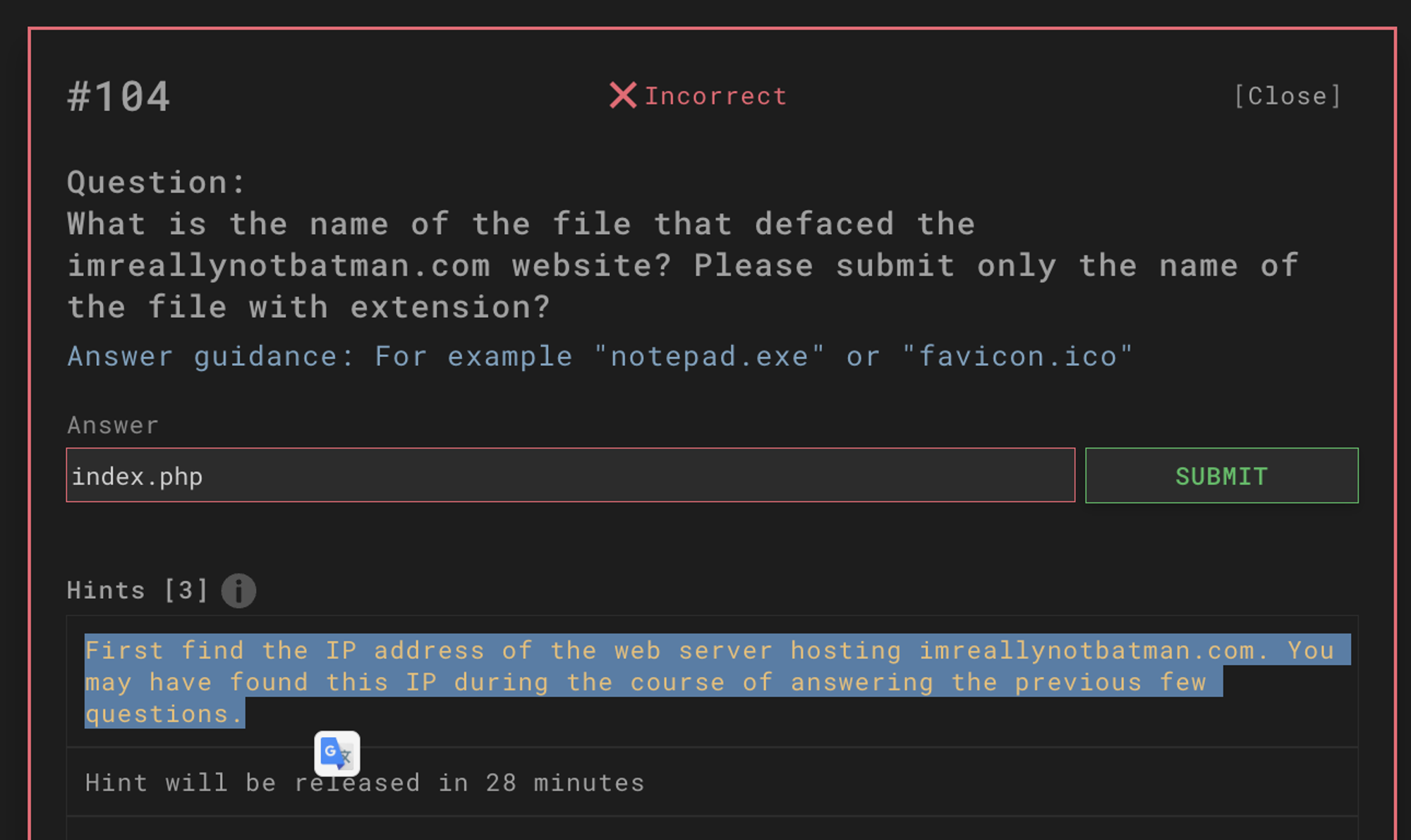

What is the name of the file that defaced the imreallynotbatman.com website? Please submit only the name of the file with extension?

Answer guidance: For example "notepad.exe" or "favicon.ico"

imreallynotbatman.com 웹사이트를 손상시킨 파일의 이름은 무엇입니까? 확장자가 있는 파일명만 제출해주세요?

답변 지침: 예: "notepad.exe" 또는 "favicon.ico"

sourcetype=suricata "imreallynotbatman.com" src_ip="40.80.148.42"

SQL

복사

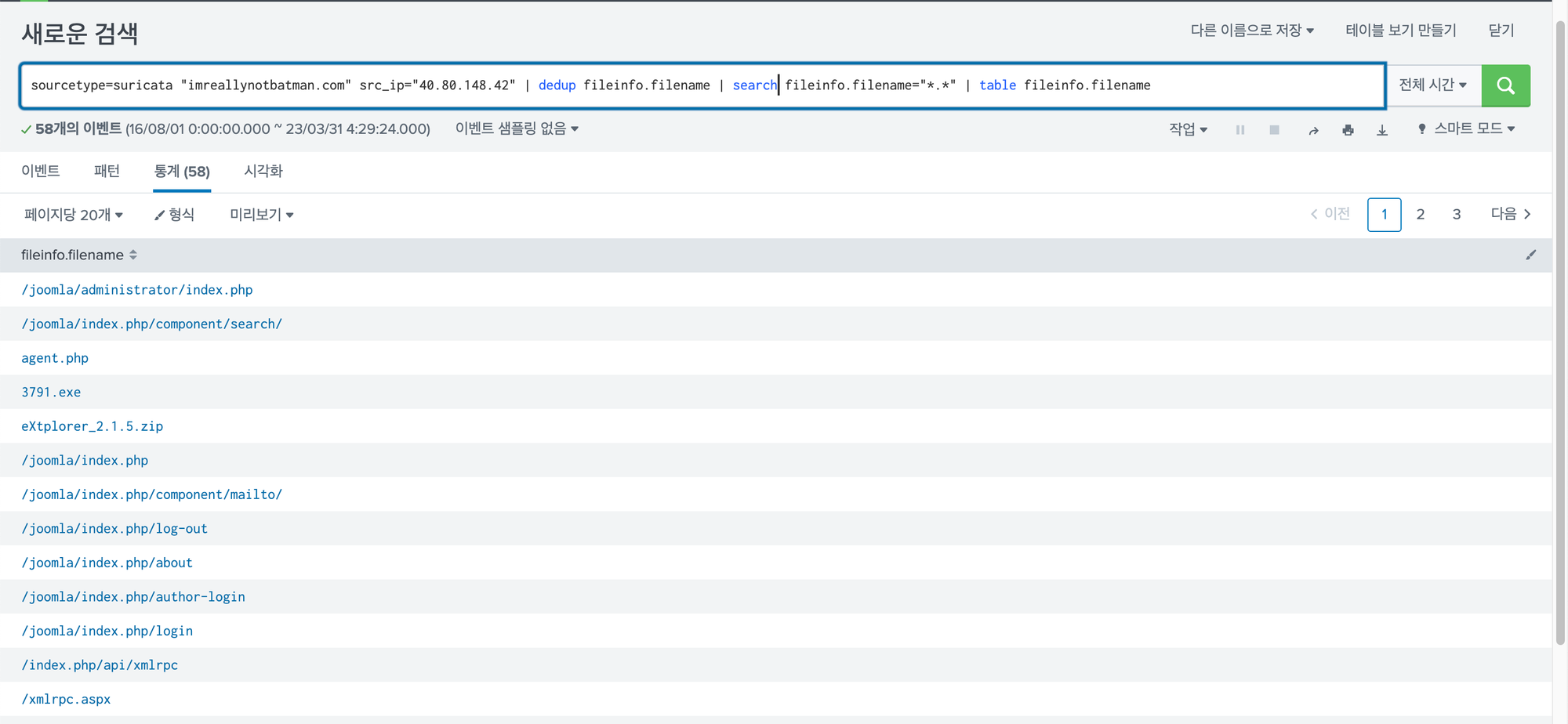

sourcetype=suricata "imreallynotbatman.com" src_ip="40.80.148.42" | dedup fileinfo.filename | search fileinfo.filename="*.*" | table fileinfo.filename

SQL

복사

•

/_vti_bin/shtml.exe

•

eXtplorer_2.1.5.zip

•

agent.php

•

index.php

•

3791.exe

•

ofc_upload_image.php

•

/soap.php

•

/xmlrpc-server.php

•

/xmlrpc/soapserver.php

•

/xmlrpc.jsp

•

/xmlrpc.aspx

•

/xmlrpc.jsp

•

/xmlrpc.php

•

/xmlrpc.asp

•

3791.exe

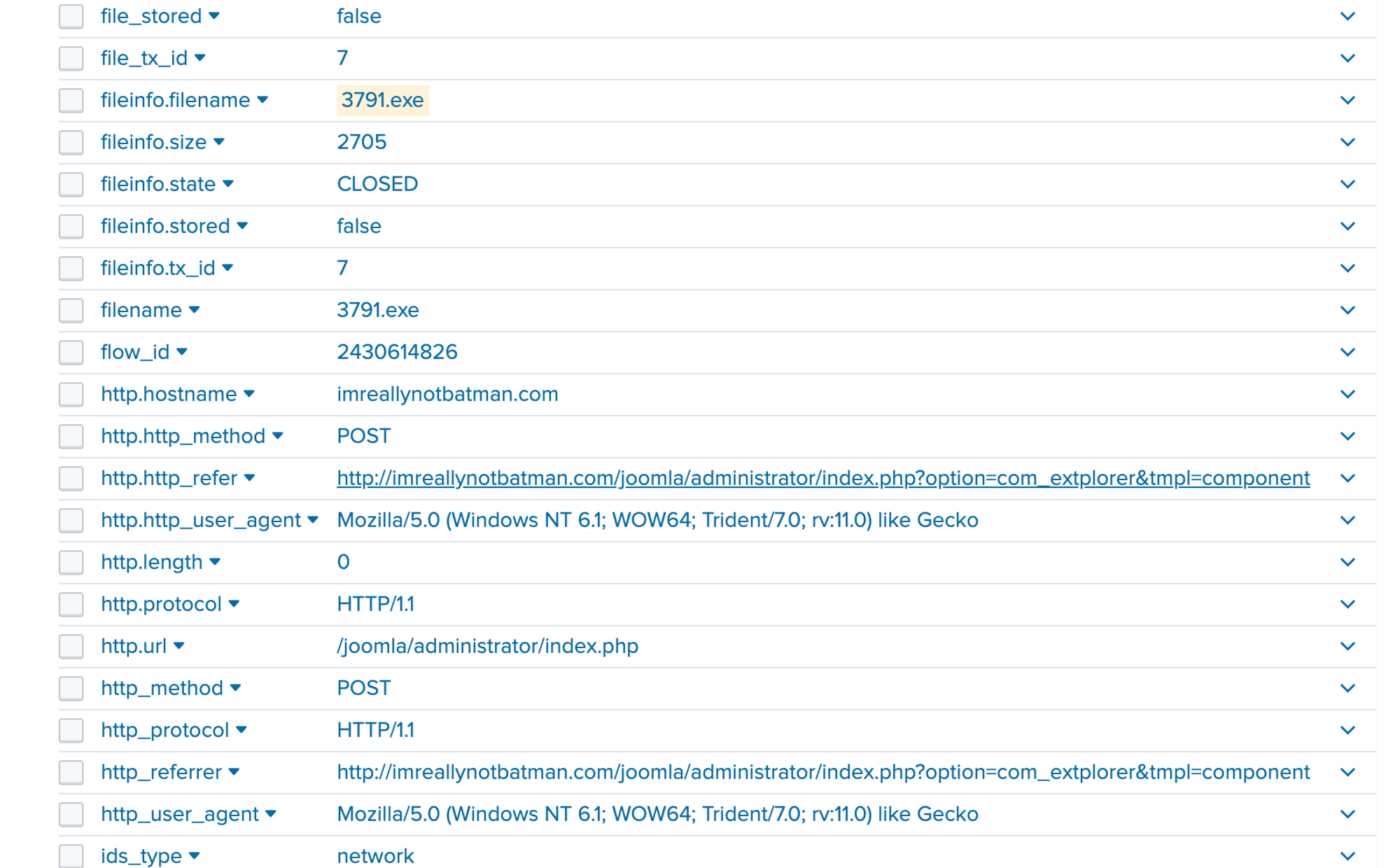

"imreallynotbatman.com" src_ip="40.80.148.42" "*3791.exe*"

SQL

복사

chmod 777로 파일들에 권한을 부여했다. 악성 파일이 맞다.

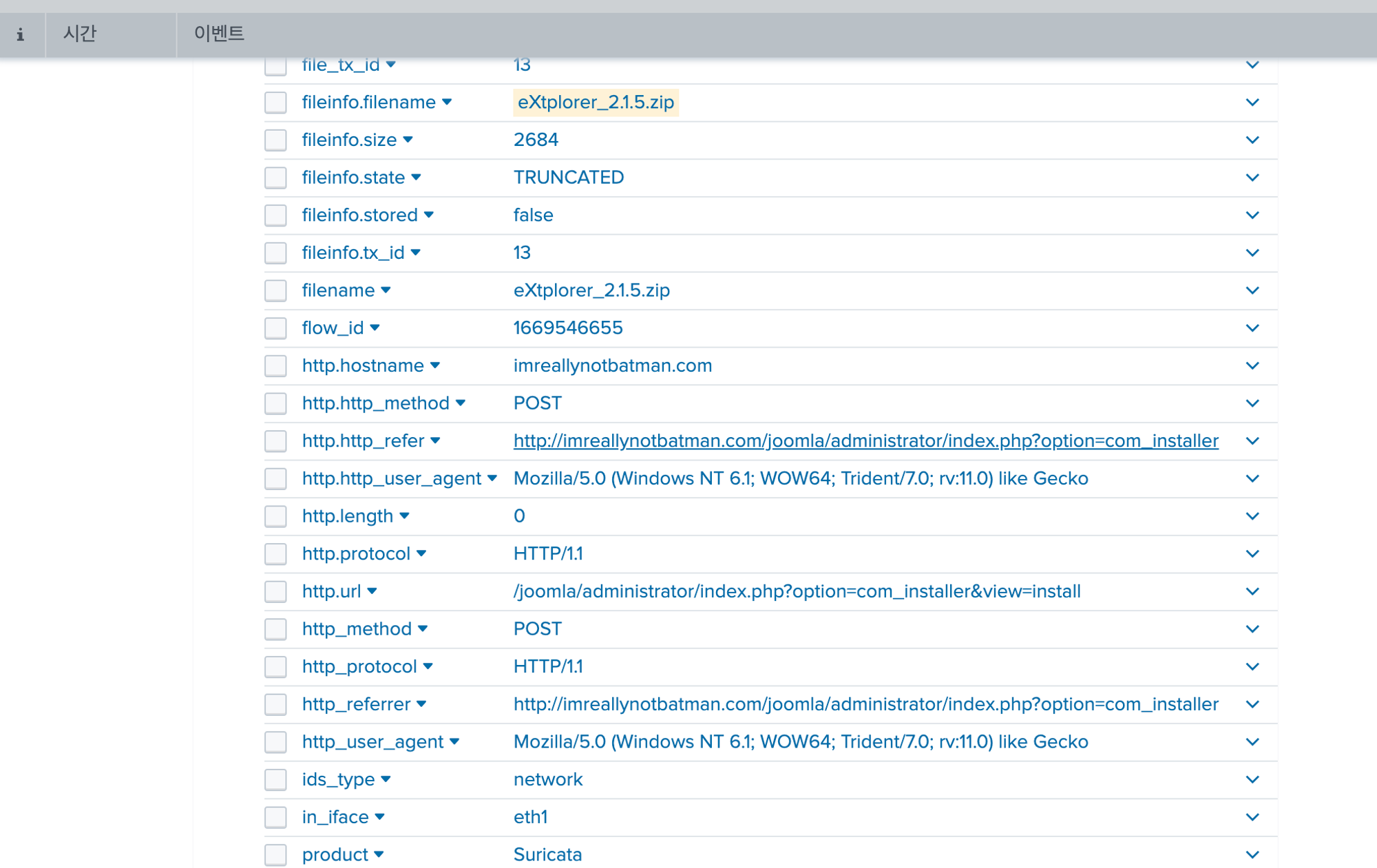

차근차근 살펴보자 3791.exe는 우선 다음 zip에서 파생됐다.

•

eXtplorer_2.1.5.zip

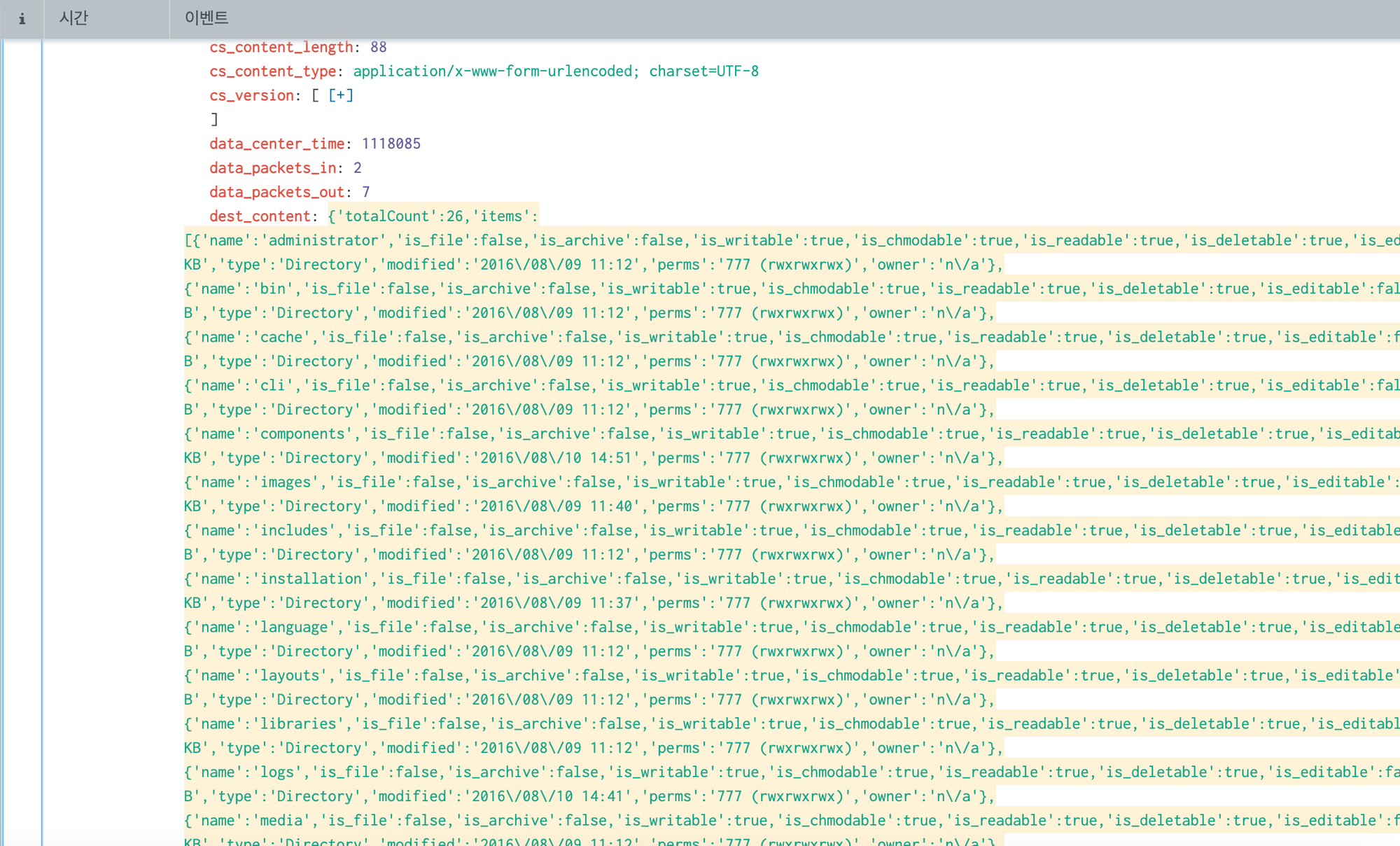

3791.exe가 777권한을 준 파일들을 살펴본다. JSON 형식으로 다음으로 깔끔하게 만들었다.

dest_content 결과 (스크롤 압박)

http:\/\/imreallynotbatman.com\/joomla\/administrator\/components\/com_extplorer\/images\/extension\/*.png

다음 형식을 따르고 있다. 이미지 파일들에 777 권한을 부여했다.

"imreallynotbatman.com" src_ip="40.80.148.42" "*extension*.png"

JSON

복사

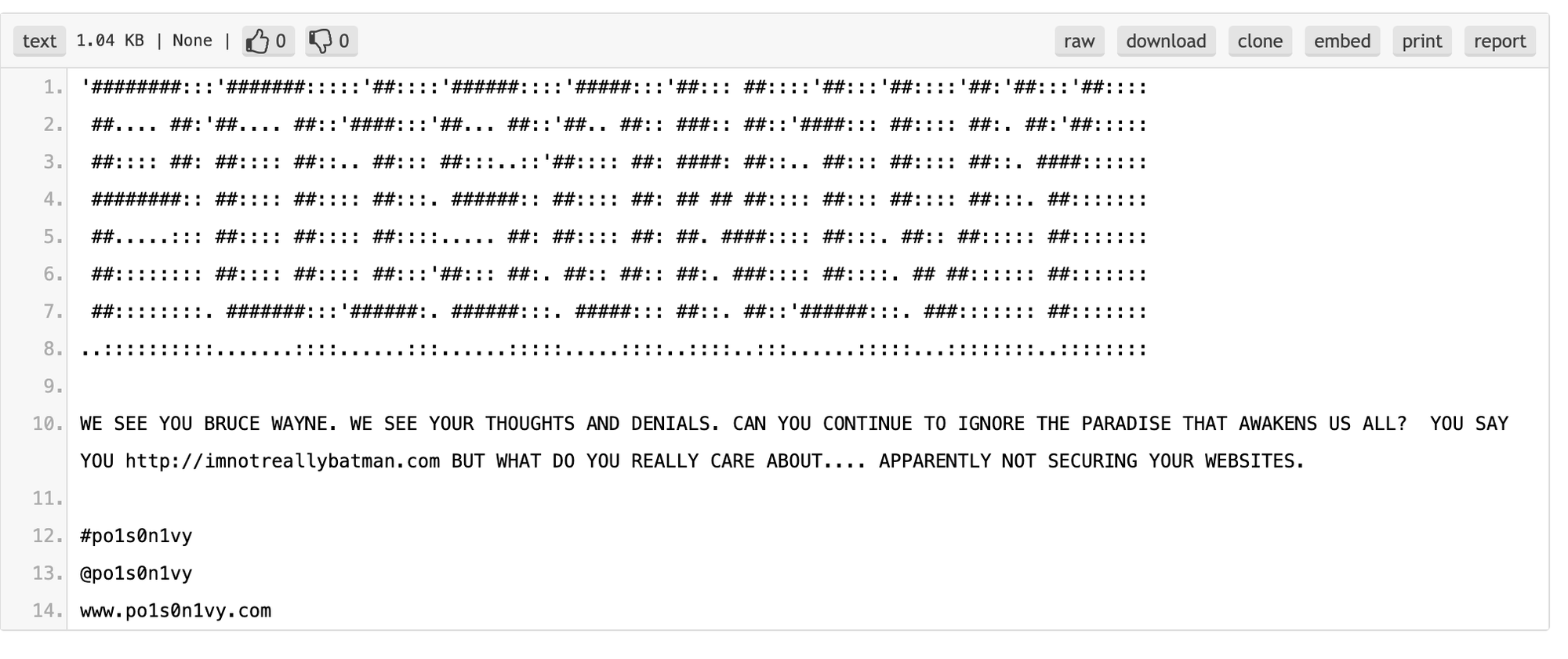

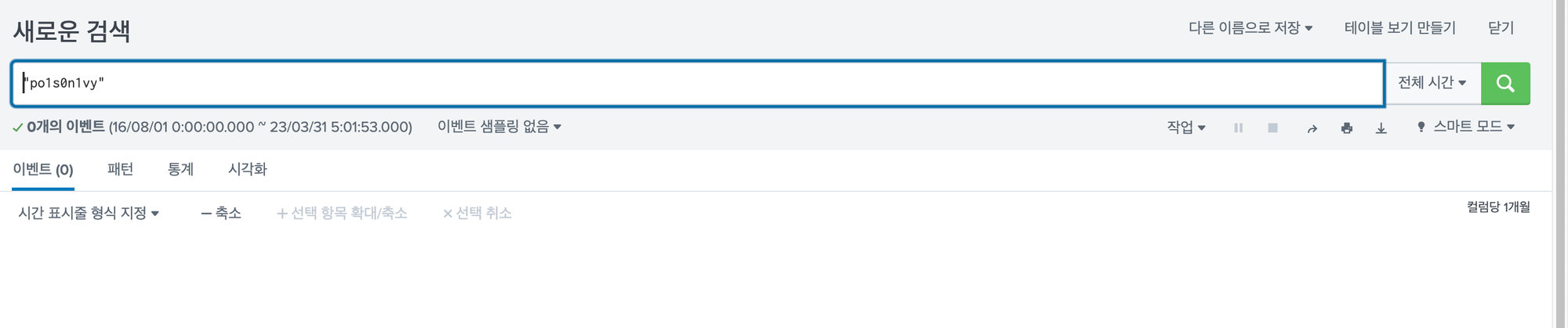

손상시킨 결과 화면에 또다른 키워드가 있을까?

아무런 결과도 얻지 못했다.

URL에 나온 파일들 목록 출력 (이미지 등 기타 파일 제외)

search "imreallynotbatman.com" | dedup uri |eval file=split(url,"/") |eval file_name = mvindex(file,-1) | where isnotnull(file_name)

|search file_name = "*.*" AND NOT file_name IN ("*.png","*.jpg","*.ini","*.gif","*.svg","*.css","*.eot","*.swf","*.htm","*.html","*.tmp","*.log","*.xml","*.csv","*.bak","*.txt","*.tar","*.cgi","*.ttf","*.woff*","*.otf","*.bak*","*.sql*","*.xls*","*.history"."*.yml","*.7z","*.rar","*.zip","*.mdb","*.md","*.xml-","*.axd","*.pl","*.tar*","*.htaccess*","*.dump","*.cfm","*.gz","*.temp","*.db","*.chm","*.inc","*.wadl","*.me","*.tst","*.xml*","*.pgsql","*.rol","*.yml*","*.bz2","*.old","*.backup","*.key","*.coffee","*.com","*.out","*.ppk","*.orig","*.letter","*.ico","*.config","*.cnf",".*")

|dedup file_name | table file_name

JSON

복사

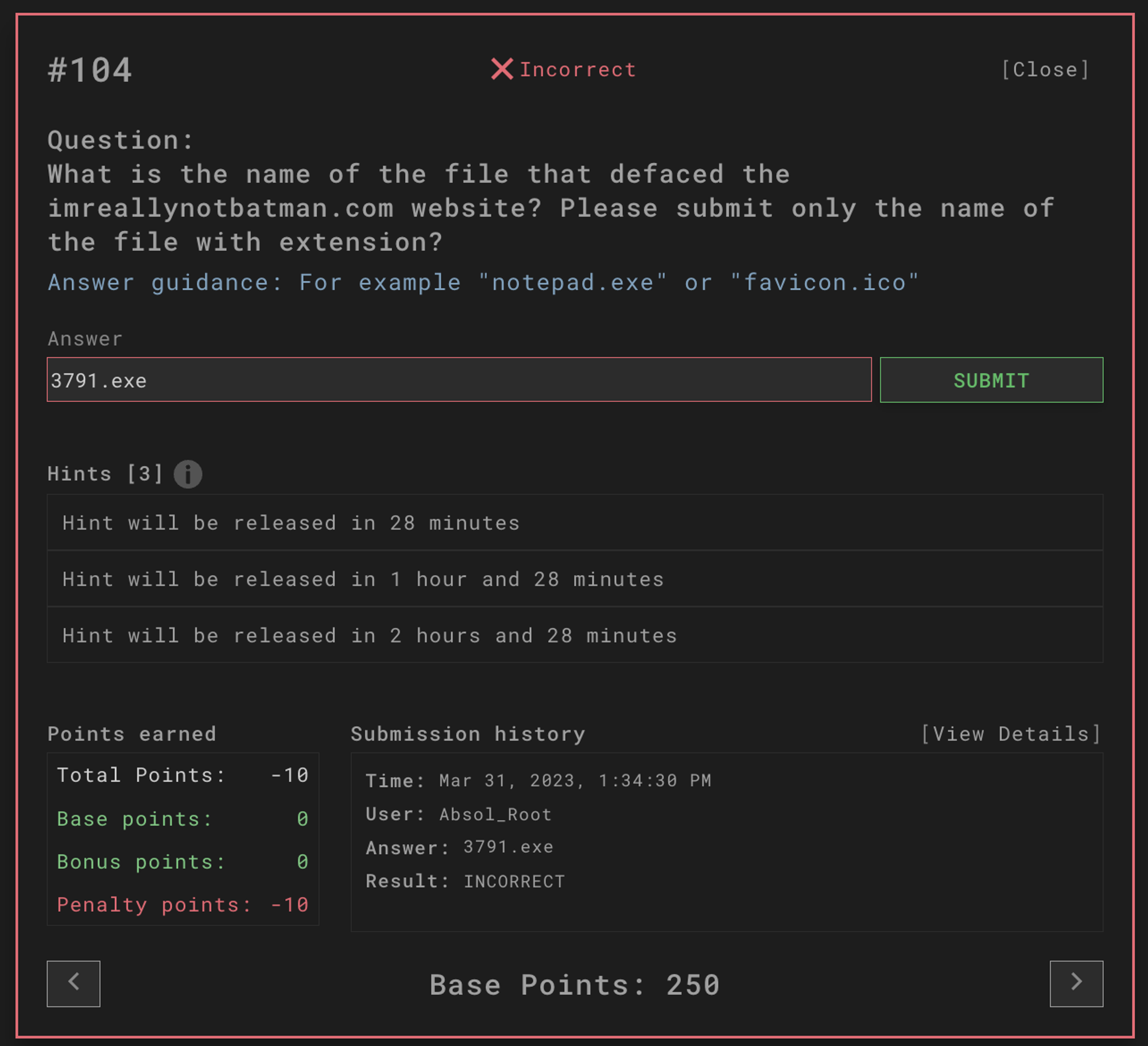

한글 번역만 읽고 풀고 있었는데 문제를 다시 보던 중 이상한 점을 발견했다.

What is the name of the file that defaced the imreallynotbatman.com website? Please submit only the name of the file with extension?

디페이스였다. 이미지 또는 텍스트 파일일 가능성이 높다.

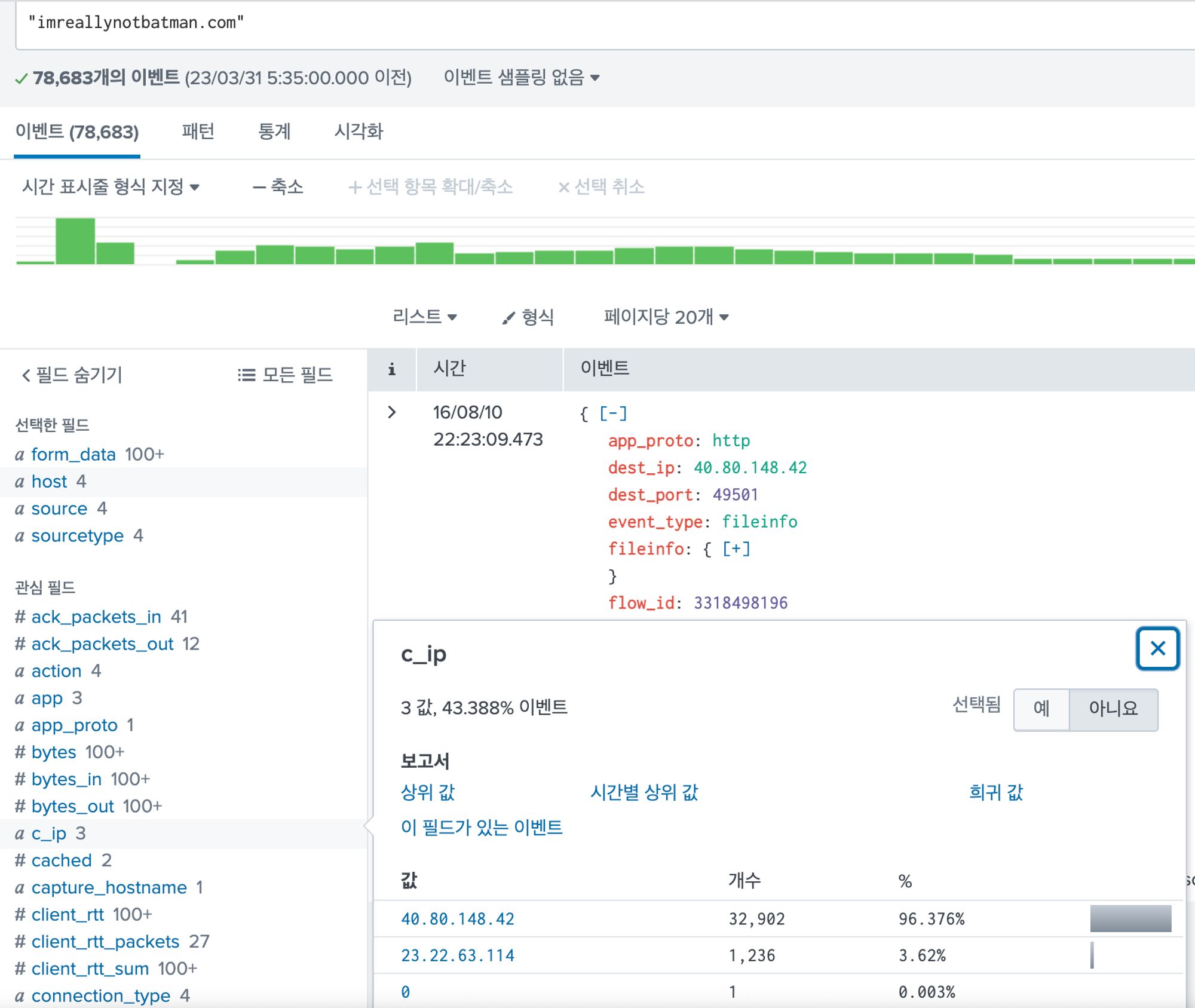

힌트가 등장했다.

HINT : 먼저 imreallynotbatman.com을 호스팅하는 웹 서버의 IP 주소를 찾습니다. 이전 몇 가지 질문에 답하는 과정에서 이 IP를 찾았을 수 있습니다.

공격자를 제외하면 클라이언트 ip는 하나 뿐이다.

"imreallynotbatman.com" c_ip="23.22.63.114"

JSON

복사

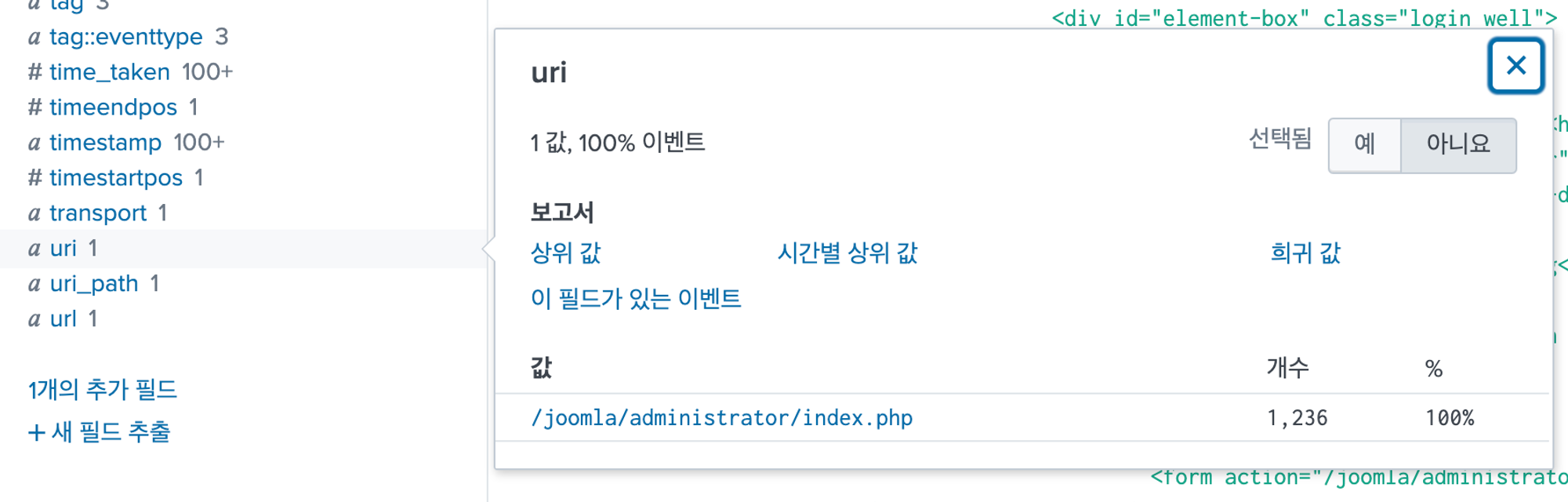

접근 uri가 관리자 페이지 단일이다.

"23.22.63.114"

JSON

복사

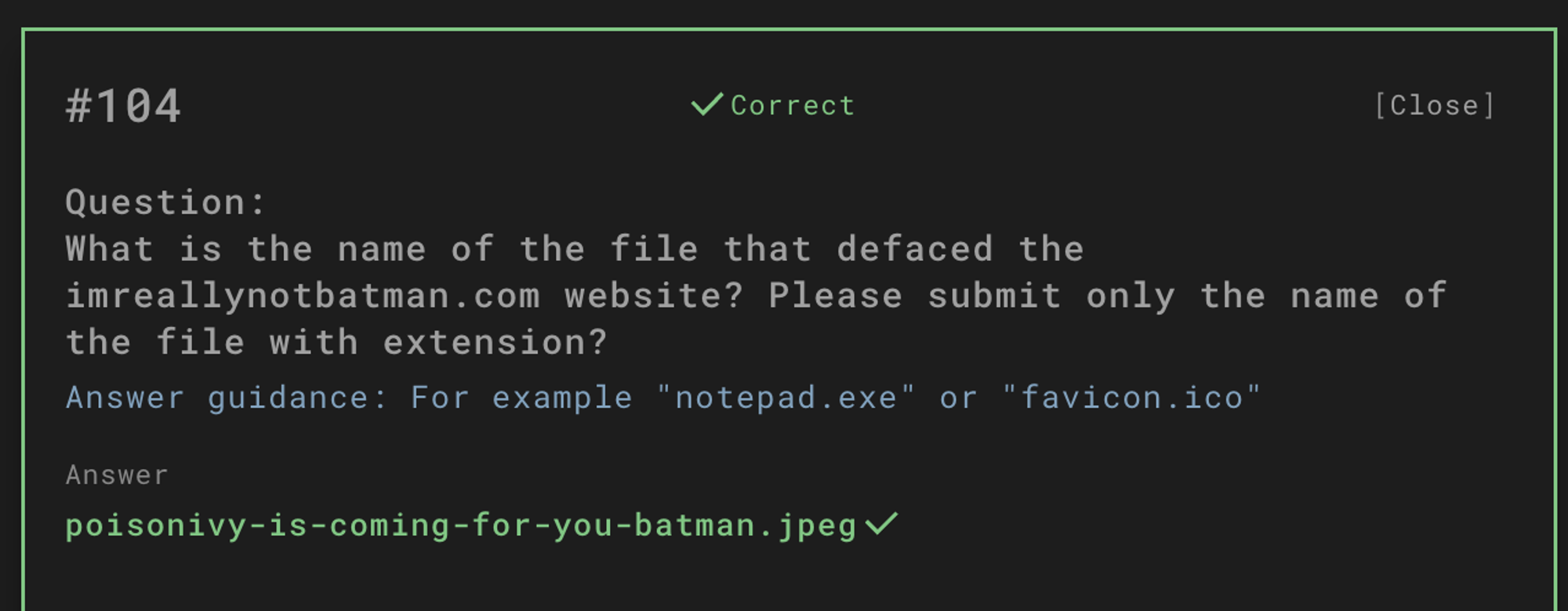

찾았다. 누가봐도 변조 파일명이다.