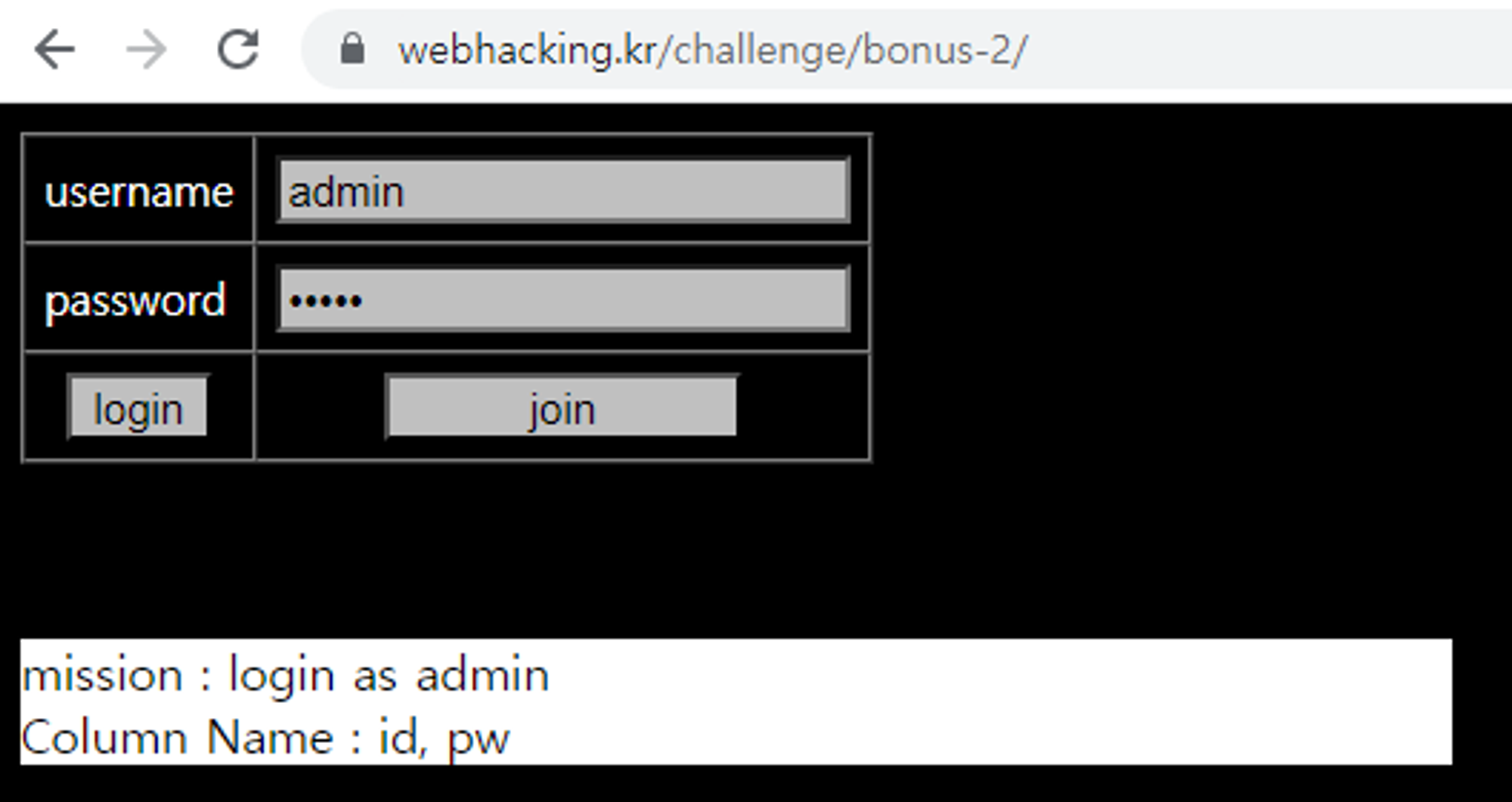

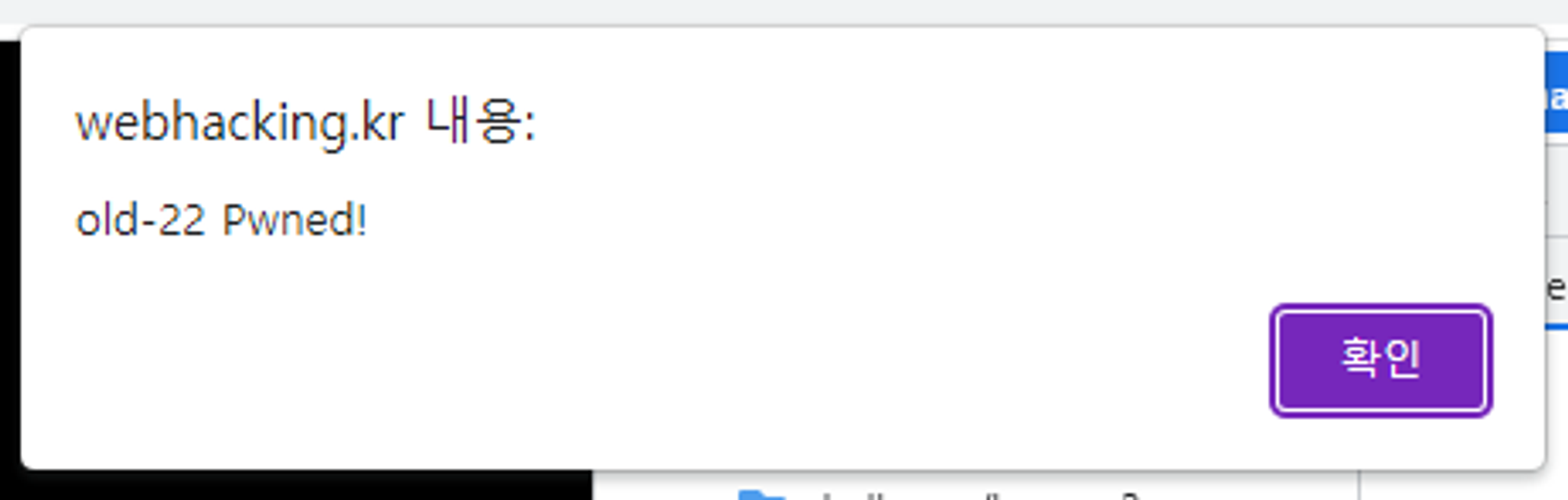

목표 : BLIND SQL, SALT

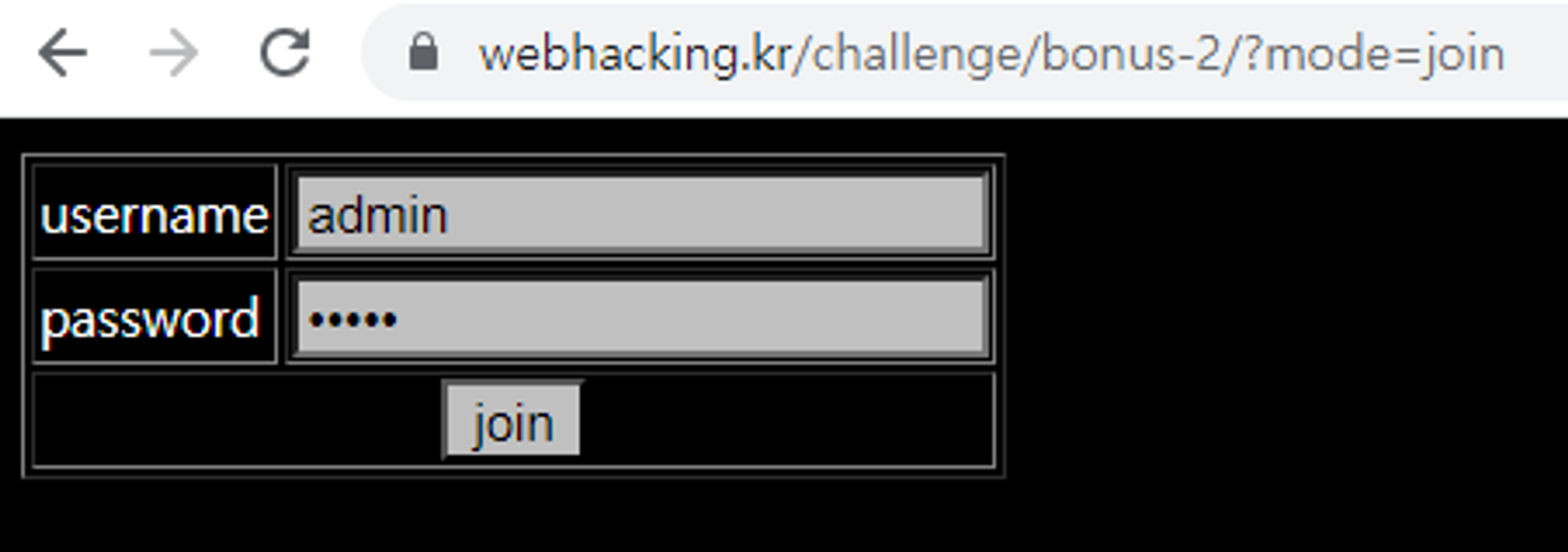

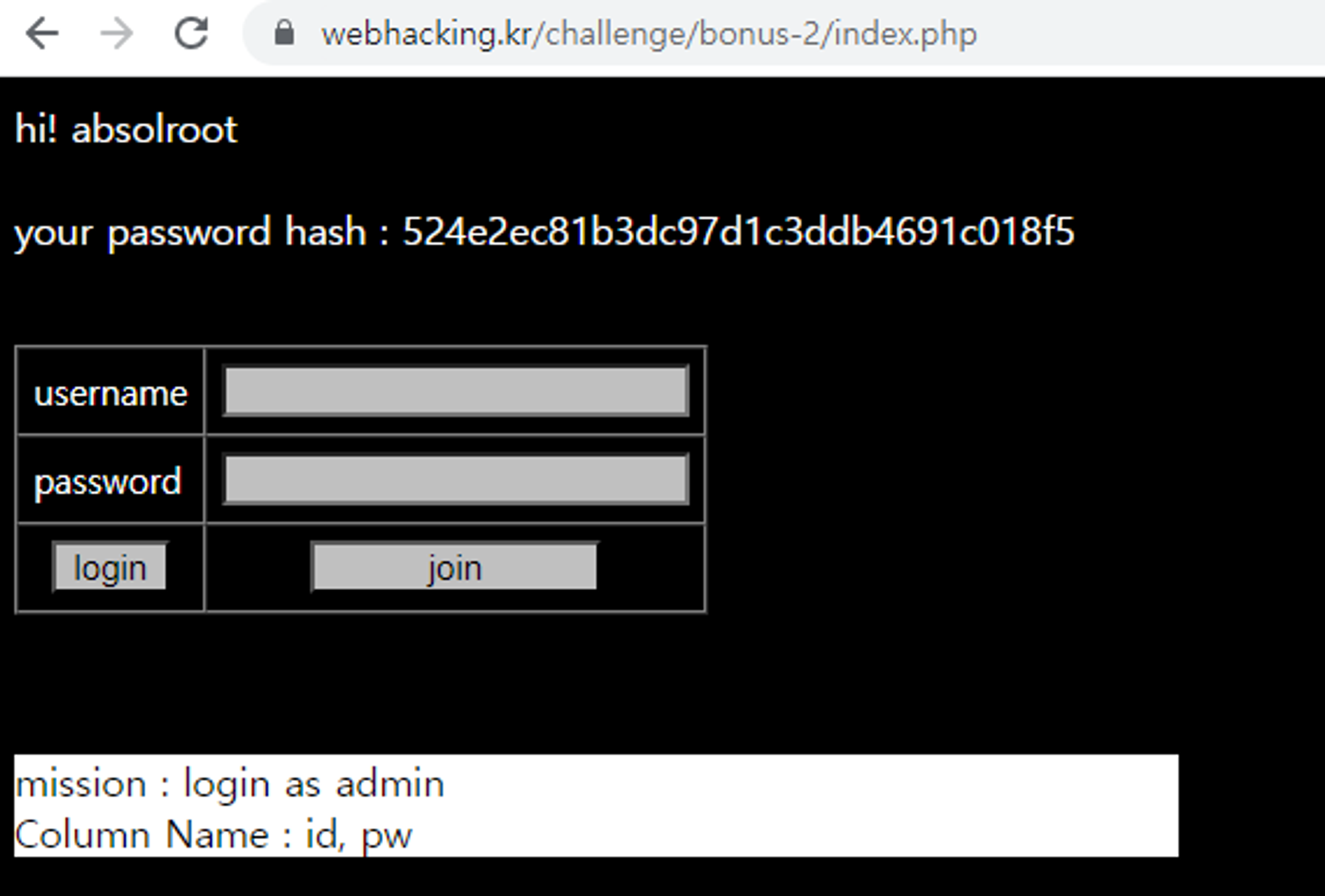

회원가입기능과 로그인 기능이 주어진다.

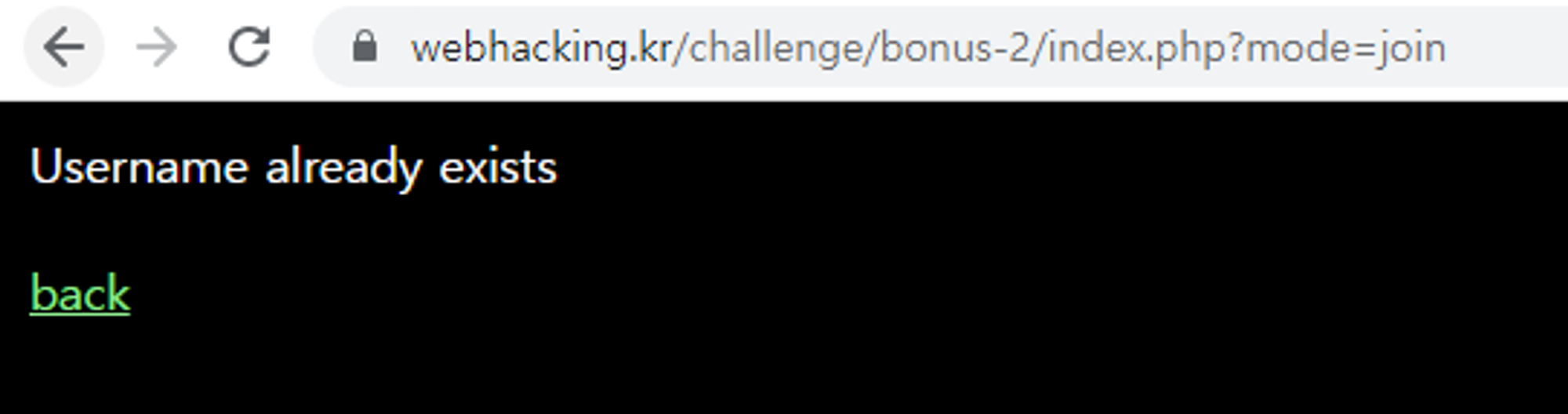

ADMIN/ADMIN으로 가볍게 가입을 시도하기도하고 null값을 붙여보기도 하지만 가입은 되지 않는다.

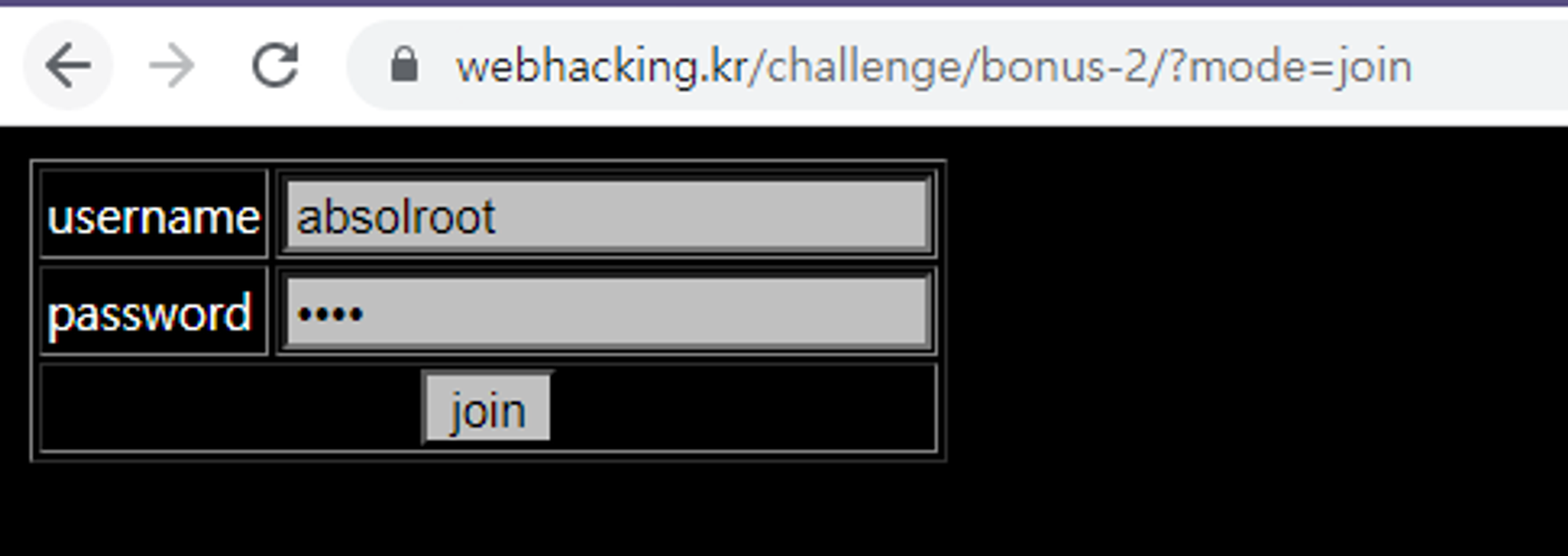

다른걸로 가입은 되는데 패스워드해시값을 보여주는데 32자로 MD5로 보인다.

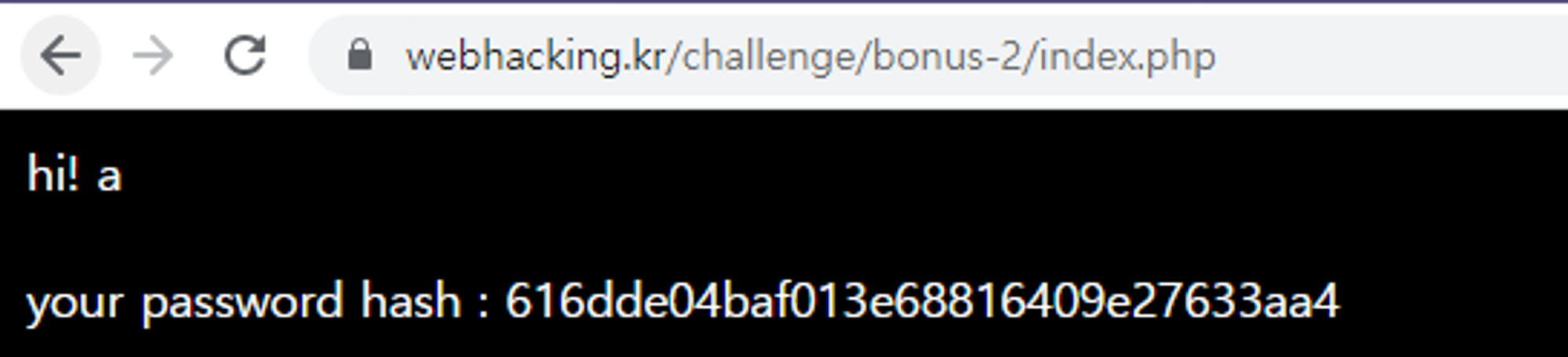

너무 문자가 길면 decrypt가 어려우므로 a라는 비밀번호로만 가입을 새로 실시한다.

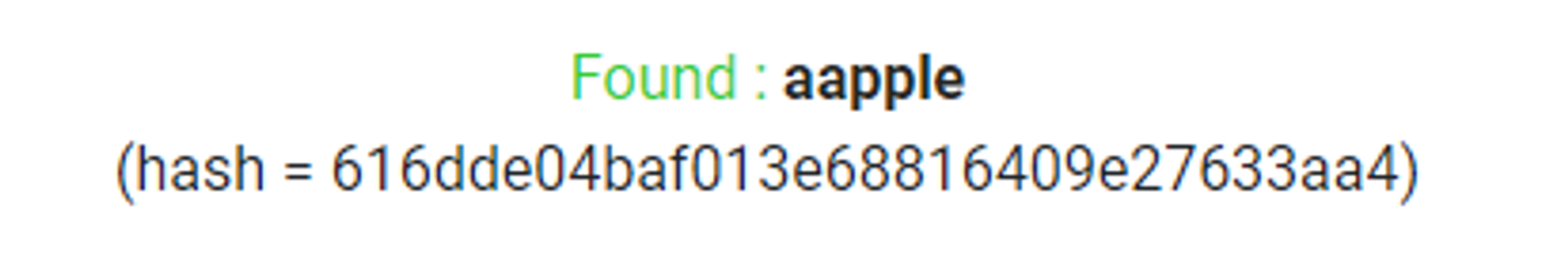

확인해보니 a 뒤에 apple이 붙어나온걸 알 수 있고 다르게 테스트해봐도 bapple로 나오는걸 보면 apple을 salt값으로 붙여서 hash과정을 진행하는걸 알 수 있다.

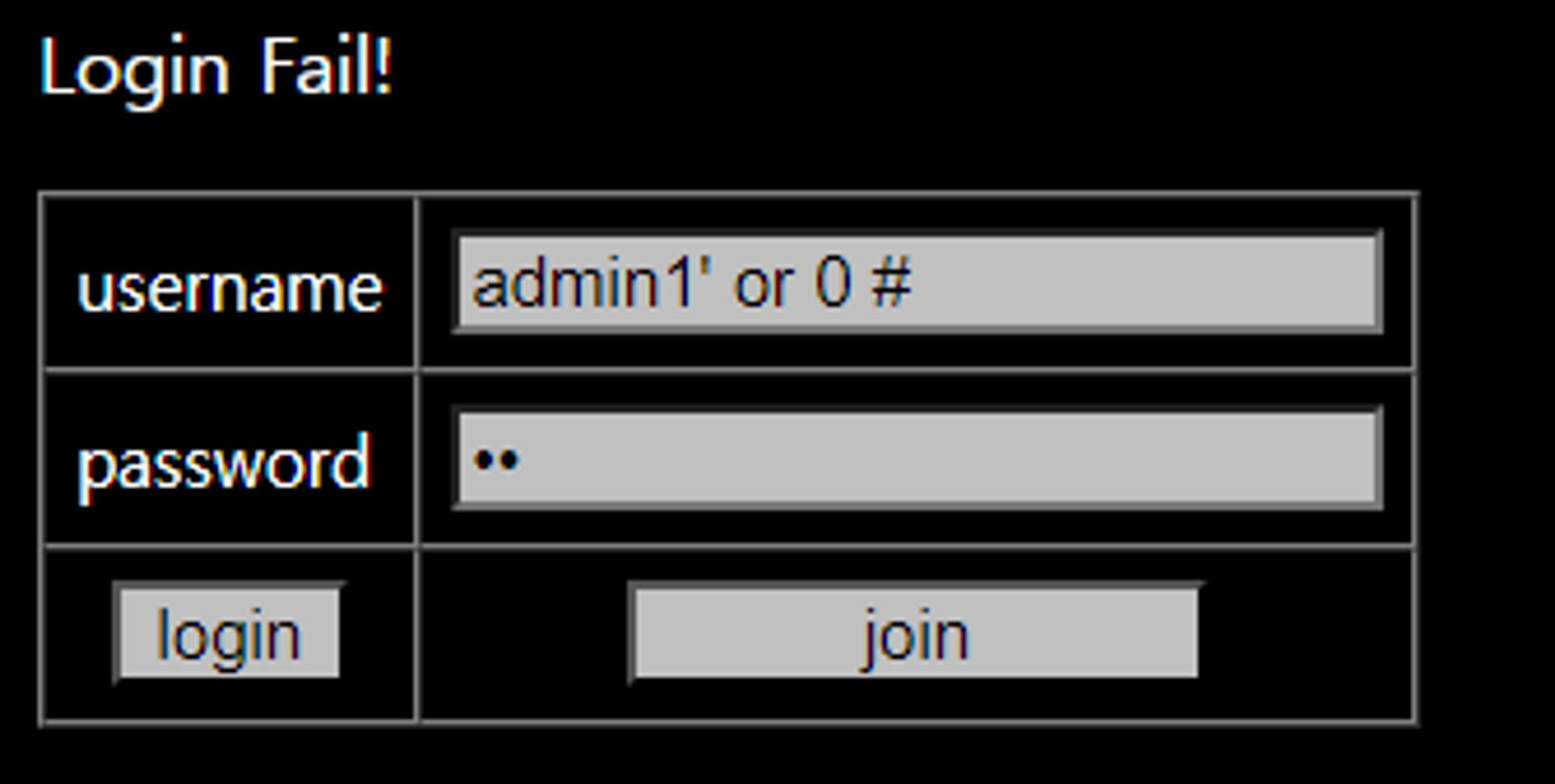

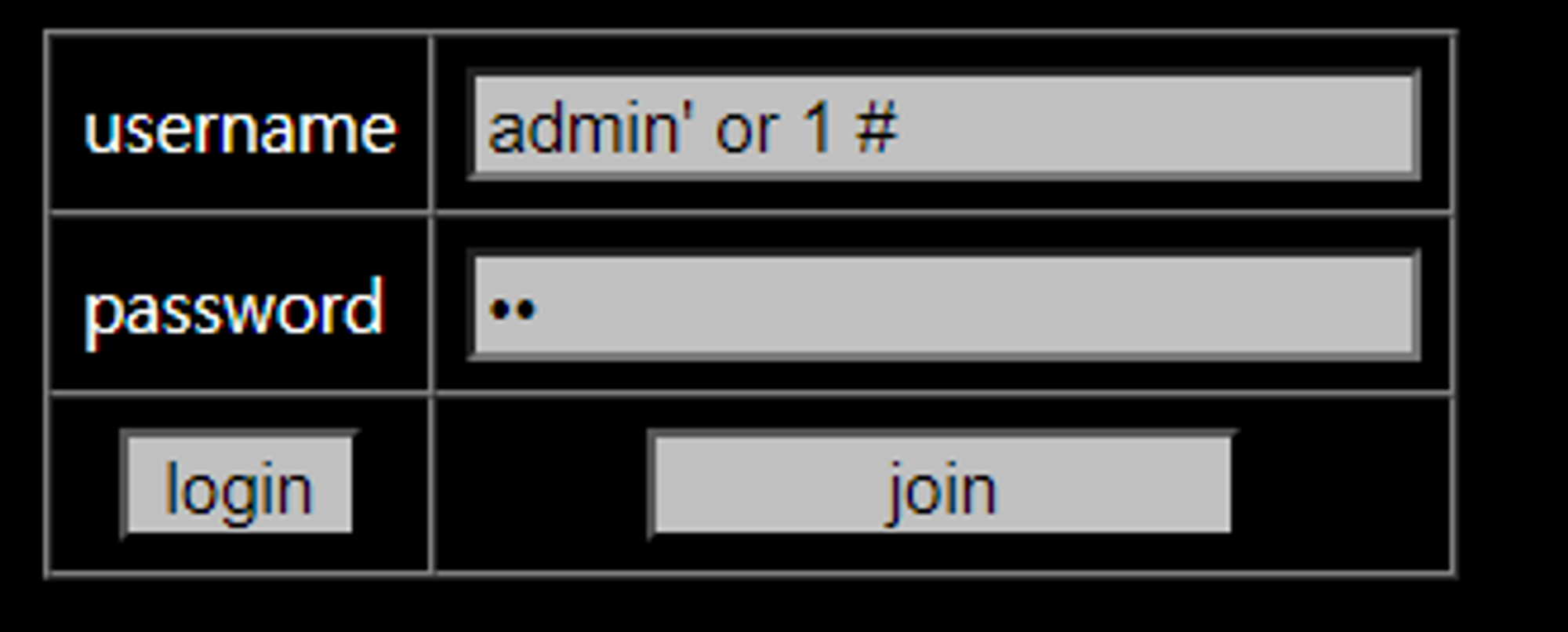

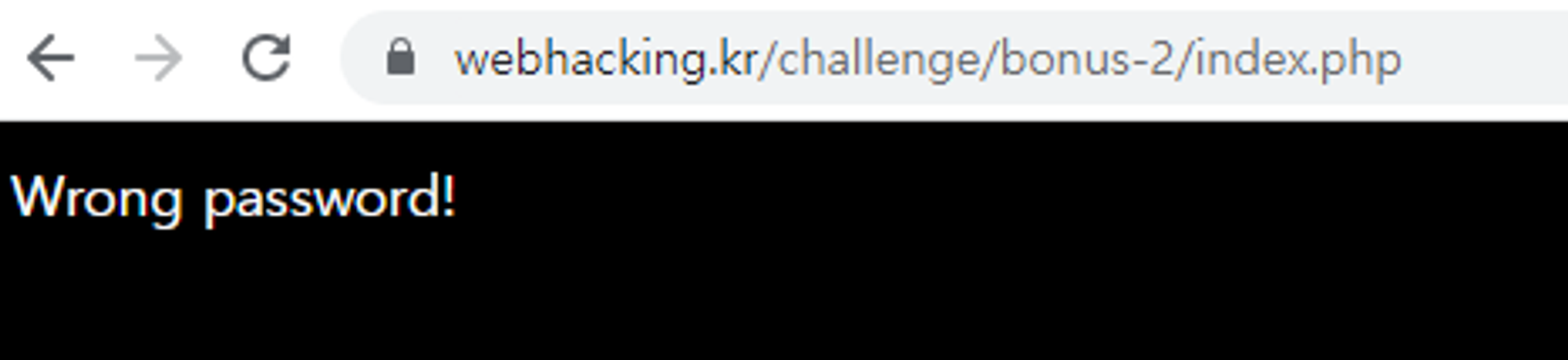

여러 SQLI를 시도하던 중 Login Fail!과 Wrong password!의 차이 결과를 발견했고 이는 즉 blind sqli를 실시할 수 있는 기반이 된다.

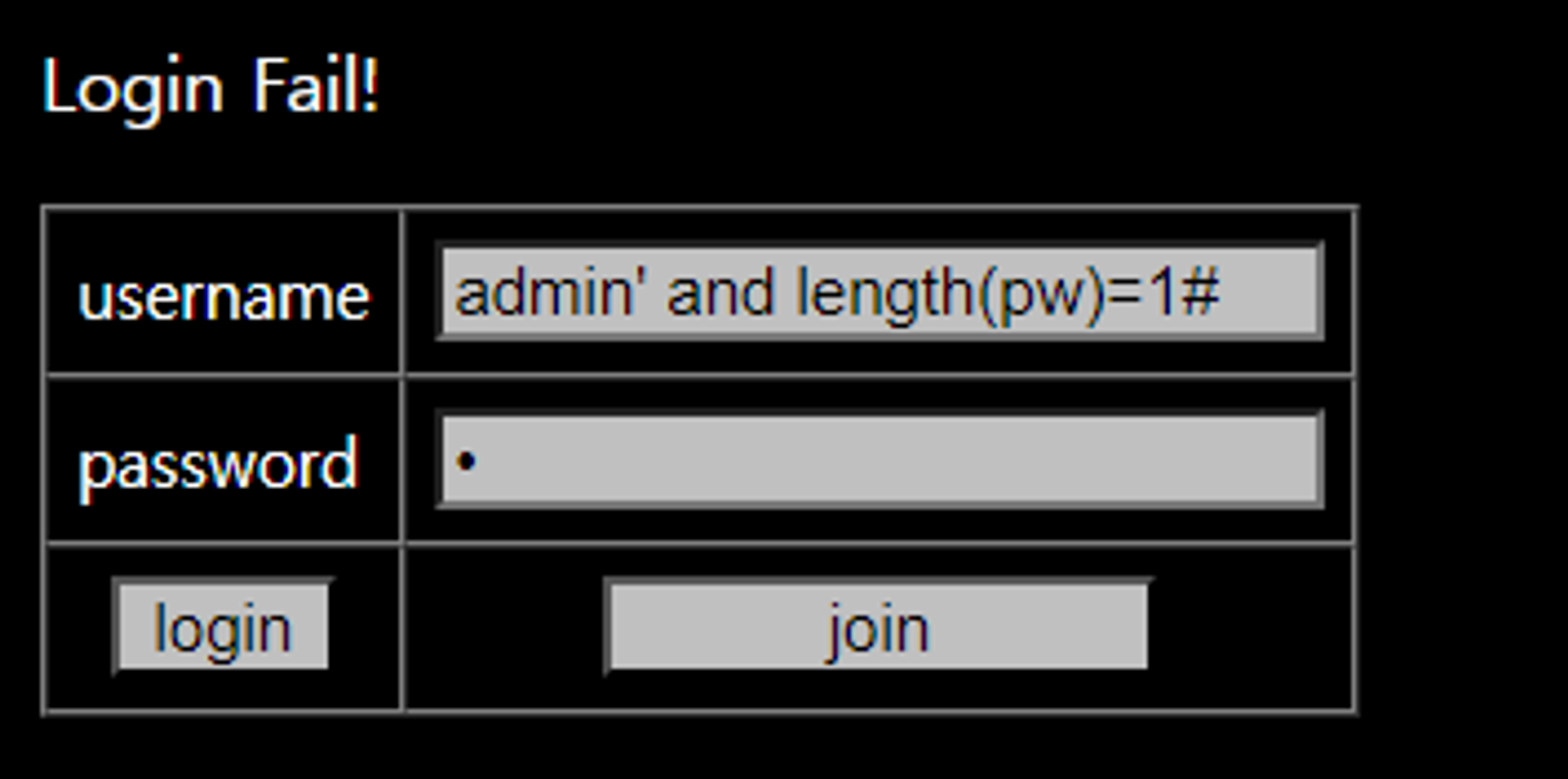

비밀번호가 MD5으로 32자인 걸 알고 있는 만큼 32자로 길이를 테스트했을 때 실제로 성공하는 걸 볼 수 있다.

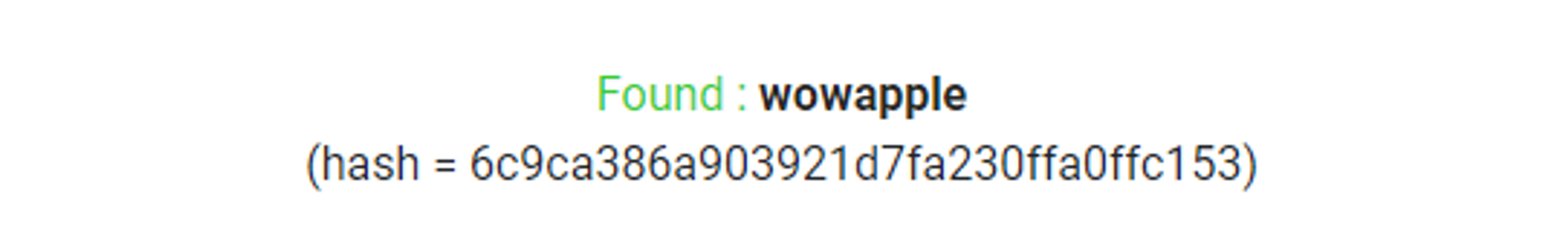

이를 기반으로 파이썬 코드에 넣어 돌리면 다음 해시값을 얻을 수 있다

6c9ca386a903921d7fa230ffa0ffc153

다음 사이트에서 decrypt를 실시하면 wowapple을 얻을 수 있고 apple을 빼고 로그인을 실시하면 된다.